Act instead of reactKnow your attack surface

The digital attack surface consists of all hardware and software, as well as all SaaS and Cloud resources connected to the Internet together. It is therefore also defined as the total number of ways that cyber-criminals can use to gain access to your network.

reuschlaw & AIS – NIS‑2: Anforderungen und praktische Umsetzung

Mit der NIS-2-Richtlinie werden der Kreis der betroffenen Unternehmen erheblich erweitert und die Anforderungen an die Cybersicherheit deutlich verschärft. Leitungsorgane von betroffenen Unternehmen müssen sicherstellen, dass die notwendigen technischen, organisatorischen und rechtlichen Maßnahmen zur Cybersicherheit getroffen werden, und deren Umsetzung überwachen. Bei Nichteinhaltung können Geschäftsführer persönlich für Verstöße haftbar gemacht werden.

Vortrag auf dem CISPA LOVE ING - Event

Am 23.09.2023 waren wir mit Freude als AIS Advanced IT-Security Solutions GmbH Teil des CISPA <3 St. Ingbert Events.

Mit beiden pflegen wir bereits seit langem Partnerschaften:

Warum ein EASM-Tool wie Findalyze für dein Unternehmen unverzichtbar ist 🔒

In einer sich stetig wandelnden IT-Landschaft stehen Unternehmen permanent vor neuen Herausforderungen. Die Komplexität der IT-Infrastrukturen nimmt kontinuierlich zu, sei es durch die Adaption von Cloud-Technologien oder die verstärkte Abhängigkeit von Drittanbietern.

Externer Vortrag in der Allianz für Cyber-Sicherheit Experten-Gruppe

Am 13.09. hat unser Experte Oliver Schranz einen spannenden Vortrag vor der Expertengruppe der Allianz für Cyber-Sicherheit des Bundesamtes für Sicherheit in der Informationstechnik (BSI) halten dürfen.

IT-Sicherheit aus der Sicht des Angreifers

🕵️♂️🛡️ Findalyze: Deine digitale Angriffsfläche aus Sicht eines Angreifers!

Mit Findalyze gehen wir auf Tuchfühlung mit potenziellen Bedrohungen und liefern eine ganzheitliche Übersicht über deine digitale Angriffsfläche, basierend auf öffentlich verfügbaren Informationen.

Aber das ist noch nicht alles:

Findalyze beim IT-Sicherheitsdialog der VSU

Im Oktober hatte unser COO Marco die Ehre, als Gastredner beim IT-Sicherheitsdialog des VSU aufzutreten und über das Thema "IT-Sicherheit aus der Perspektive des Angreifers" zu sprechen. Ein zentraler Schwerpunkt seines Vortrags war die Automatisierung. 🌐🔐🤖

Automatisierte Überprüfung mit Historie

Automatisierte Überprüfung mit Historie: Der Schlüssel zur effektiven Bewältigung von Sicherheitsvorfällen 🕵️♂️🔒

Für Unternehmen, insbesondere für KMUs, ist es von entscheidender Bedeutung, die digitale Angriffsfläche samt all ihrer Schwachstellen zu kennen. Neben der Automatisierung ist der Aufbau einer Historie hierbei von zentraler Bedeutung.

WORKFLOWBASIERT UND ZUSTANDSBEHAFTET

Die Zusammenarbeit zwischen IT-(Sicherheits-)Profis und die Transparenz bei Entscheidungen sind entscheidend, um unsere digitale Welt vor Sicherheitslücken und erfolgreichen Angriffen zu schützen. 🔒💼

Die einzigartige Entwicklung von Findalyze

Die Zukunft der Cybersicherheit - Findalyze macht den Unterschied! 🌐🔒

Warum wir auf existierende Scanner verzichten: Die Technologie hinter Findalyze 🔍

In der heutigen Zeit, in der Cyberbedrohungen ständig präsent sind, ist es entscheidend, dass unsere Sicherheitslösungen höchsten Ansprüchen gerecht werden. Warum setzen wir bei Findalyze auf einen eigenen Scanner anstelle auf externe Lösungen?

Sub-Domain Takeover

Die Grundvoraussetzung für eine Subdomain-Übernahme ist ein Host, der auf einen bestimmten, derzeit nicht genutzten Dienst verweist, den ein Angreifer nutzen kann, um Inhalte auf der verwundbaren Subdomain auszuliefern, indem er ein Konto bei dem Drittanbieterdienst einrichtet.

Passwort

Jeder kennt diese Sprüche:

Nimm nie das gleiche Passwort

Ändere das Passwort regelmäßig

Mindestens 10 Stellen, GROßE und kleine Buchstaben und natürliche Zahlen und Sonderzeichen

u.v.m.

Spam Spam Spam

Können Sie, sich noch daran erinnern wann Sie das erste mal den Begriff „Spam“ gehört haben?Sicher geht es Ihnen wie vielen , Spam ist überall und Sie fragen sich woher kommt dieser Begriff. Hier finden Sie die Auflösung und er hat nichts mit IT zu tun.

IT-Sicherheit ist wie das Abschließen eines Hauses oder Autos

Es hält Bösewichte nicht auf, aber wenn es gut genug ist, suchen Sie sich ein leichteres Ziel.

Feature Update: Dangling DNS Record and Detection of Sub-Domain Takeover Vulnerabilities

Dangling DNS issues arise when a DNS record is configured to point to a nonexistent or inactive external resource that an attacker could take ownership of (e.g., by registering a subdomain)

Synaxon AG wird Findalyze Partner

Die Synaxon AG hat mit der SaaS-Lösung Findalyze® der AIS Advanced IT-Security Solutions GmbH einen starken Partner für das Synaxon-Portfolio gewonnen. Mit der Partnerschaft erhalten die Partner der Synaxon einen weiteren wichtigen Baustein für Ihren Managed IT-Security Service im Mittelstand.

Findalyze PDF-Reports

After the nightly scanning operations have been carried out, the results of the vulnerability analysis are now summarized in the form of a PDF report.

NIS-2

Die NIS-2-Richtlinie („The Network and Information Security (NIS) Directive“) regelt die Cyber- und Informationssicherheit von Unternehmen und Institutionen. Sie muss bis Oktober 2024 von den EU-Mitgliedsstaaten in nationales Recht umgesetzt sein.

Mit NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz – NIS2UmsuCG gibt es in Deutschland mittlerweile einen Referentenentwurf. Dieser soll bereits Herbst 2023 verabschiedet werden.

Kompetenzen eines Managed Security Services

Mittelständler und kleine Unternehmen haben i.d.R weder die internen Fähigkeiten, die Ressourcen noch das Budget, um für die nötige Cybersicherheit selbst zu sorgen. Ein Managed Service Provider (MSP) oder Managed Security Service Provider (MSSP), kann diese Lücke schließen. Dazu musst er es schaffen, die besonderen Anforderung des Mittelstandes zu erkennen und mit seinen Kernkompetenzen zu erfüllen.

In unserem Beitrag gehen wir auf einige wesentliche Punkte ein.

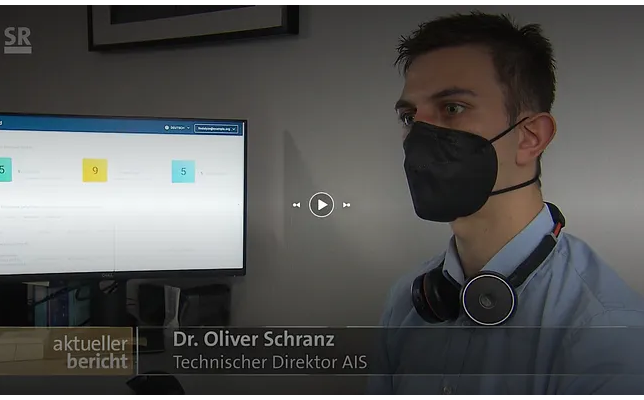

SR-Fernsehen berichtet über AIS und Findalyze

Kurz vor Jahresende durften wir eine Redakteurin des Saarländischen Rundfunk samt Kamerateam in unseren Büroräumen in St. Ingbert willkommen heißen. Nicht nur durch den aufgrund seines Ausmaßes jüngst publik gewordenen Cybersecurity-Vorfall eines großen international agierenden Automobilzulieferers, u.a. in seinem saarländischen Werk, rückt das Thema Cybersicherheit mehr und mehr in die breite Öffentlichkeit.

External Attack Surface Management

Jedes Unternehmen, egal ob groß oder klein, verfügt heutzutage über ein gewisses Maß an IT-Infrastruktur, die sich je nach Unternehmensgröße und -zweck sehr unterschiedlich zusammensetzt. Sie umfasst dabei Rechner, Netzwerke und Server, aber auch jegliche Arten von Software und Netzwerkdiensten; demnach auch alle im Internet exponierten IT-Systeme.

Die Corona-Pandemie hat sich auf die ohnehin mit hoher Geschwindigkeit fortschreitende Digitalisierung als weiterer Katalysator ausgewirkt, denn an vielen Stellen musste schnell zusätzliche Infrastruktur aufgebaut werden, um Mitarbeitern mobiles Arbeiten und Home-Office zu ermöglichen. Wenn es schnell gehen muss, werden auch Fehler gemacht und nicht immer wird der Sicherheitsaspekt vollständig mitbetrachtet. So wurden in dieser Zeit eine Vielzahl unsicherer Schnittstellen und Systeme online gestellt. Mit der IT-Infrastruktur wächst auch eine Angriffsfläche.

New Event Page

The new events page lists both automated and human activity in Findalyze for your convenience. Entries are listed chronologically and are annotated with the source that triggered the event.

SecIT 2023 by Heise

Many thanks to all visitors and the Heise team